Kripto paralara yatırımlar çoğaldıkça güven konusunun önemi de artıyor. Haliyle kullanıcılar çok kez tehdit altında kalabiliyor ve bu bağlamda da Sybil saldırısı nedir tarzında sorular merak edilenler arasında en üst sırada yer alabiliyor.

Suçlular her zaman bir ağı kullanan kişilerin peşinden gitmezler; bazen ağın kendisinin peşinden gitmeye yani saldırmaya çalışırlar. Türkçesi Sybil saldırı olan Sybil attack da buna bir örnektir. Herhangi bir P2P (eşler arası) ağında gerçekleşebilir.

Şimdi bunun ne anlama geldiğini ve blok zinciri ağları için ne kadar tehlikeli olduğunu gelin hep birlikte irdeleyelim.

Sybil Saldırısı Nedir?

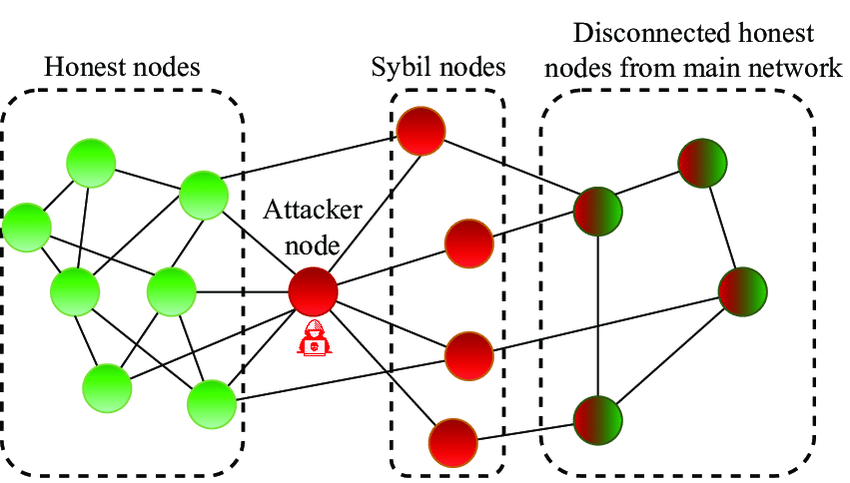

Sybil saldırısı, bir saldırganın birçok aktif sahte kimlik, takma ad gibi şeyler oluşturduğu bir saldırı türüdür. Bu tür bir saldırı, bir peer-to-peer (P2P) ağında, meşru bir sistemin otoritesini veya gücünü zayıflatmayı hedefler. Saldırgan, ağı kontrol etmek için sahte kimlikleri kullanarak, çoğunluğu elde etmeye çalışır. Sistem ve kullanıcılar bu sahte kimlikleri gerçek olarak algılar.

Sybil saldırısı gerçekleştiren kişiler için bir bilgisayar yeterli olur. Bu bilgisayarla kullanıcı hesapları ve IP adresi tabanlı hesaplar gibi birçok kimlik oluşturabilirler. Tüm bu sahte isimlerin gerçek olduğunu düşünmeleri için kullanıcıları kandırabilirler.

Bu saldırıya “Sybil” adı verilmesinin bir nedeni vardır, o da 1973 yılında yayınlanan ve dissosiyatif kimlik bozukluğu yaşayan “Sybil” adlı bir kadın hakkında yazılan bir kitaptan gelmesidir. Bu ifade ilk olarak Microsoft Research’ten John R. Douceur ve Brian Zill tarafından yapılan bir çalışmada kullanılmıştır.

Özetle, Sybil saldırısı, bir tek varlığın birçok ağ blockchain node’unu (düğüm) doğrudan veya dolaylı olarak kontrol etmesiyle gerçekleşir. Saldırgan, her bir düğümün ayrı bir katılımcı olduğunu göstererek, sistemi bozmayı ve kendi lehine kullanmayı amaçlar. Örneğin, çevrim içi oylama sistemlerinde sahte oylama veya popüler sosyal medya platformlarında birçok hesap oluşturarak yanıltıcı verileri yayma gibi eylemler içerebilir.

Sybil Saldırısı Nasıl Gerçekleşir?

Saldırganın çok sayıda sahte düğüm oluşturması ve blok zinciri ağını bu sahte hesapları gerçekmiş gibi kandırması bir Sybil saldırısını gerçekleştirmenin ana maddesidir. Saldırgan, ağa yeterli sayıda kötü niyetli düğüm eklemeyi başarırsa bu avantajını gerçek düğümlere karşı kullanabilir.

Gelin kripto madencilerinin oy kullandığı bir ağı ele alalım. Saldırgan, madencilerin teklifleri oyladığı bu ağda, güvenilir düğümleri alt etmek için çok sayıda kimlik kullanabilir. Ayrıca, saldırganlar hassas kullanıcı verilerini elde edip analiz edebilir ve bu da güvenlik ile gizliliği tehlikeye atabilir.

Sybil saldırganının amacı, yüzde 51 saldırısı (51% attack) olarak bilinen saldırıyı gerçekleştirmektir. Bu saldırı, bir dijital varlığın aynı anda birden fazla kez kullanılmasına neden olan çift harcama (double-spending) probleminin yüzde 51’ini kontrol etme olayıdır.

Özetle, bir kişi ya da grup, ağdaki toplam işlem gücünün (hash gücünün) yüzde 50’sinden fazlasını ele geçirdiğinde bu saldırıyı gerçekleştirebilir. Saldırganın bu durumda sahip olacağı yetkiler şunlardır:

- İşlemlerin sırasını değiştirme: Saldırgan, ağda gerçekleşen işlemlerin sırasını manipüle edebilir ve bu da ağda karmaşaya neden olabilir.

- Kendi işlemlerini geri alma: Kendi yaptığı işlemleri geri çekip iptal edebilir, böylece aynı varlığı birden fazla kez harcayarak çift harcama yapabilir.

- Başka işlemleri engelleme: Diğer kullanıcıların işlemlerini onaylatmayarak ağdaki işlemlerin tamamlanmasını engelleyebilir.

Sybil Saldırıları Nelere Yol Açar?

Sybil saldırısı nedir sorusunu yanıtlandırdığımıza göre artık nelere yol açtığını ve nasıl çalıştığı konusuna gelebiliriz. Sybil saldırıları üç temel soruna neden olur:

Kriptoda Sybil Saldırısı Örnekleri

Sybil attack denince akla Monero ve Ethereum Classic gelir. Bunlar, geçmiş zamanların en ünlü Sybil saldırılarından ikisidir:

Monero Saldırısı

Monero, Kasım 2020’de bir Sybil saldırısına uğramıştı ve bu 10 gün boyunca devam etmişti. Bu saldırının amacı, Monero’nun kullanıcılarının kimliklerini ortaya çıkarmaktı. Saldırgan ya da saldırganlar, Monero ağındaki birçok sahte düğümü (node) kullanarak ağı bozmayı denemiştir.

Bu kişiler ağdaki bir hatayı kullanmak suretiyle bu sahte düğümlerin kabul edilme şansını artırmışlardır ve bazı işlemleri kasıtlı olarak reddederek başarısız olmalarını sağlamışlardır. Ayrıca, IP adreslerini takip ederek bu adresleri belirli işlemlerle eşleştirmeye çalışmışlardır.

Ancak saldırganlar Monero’nun Dandelion++ adı verilen gizlilik koruma protokolü sayesinde başarılı olamamıştır. Bu protokol, kullanıcıların IP adreslerini işlemlerle ilişkilendirmeyi zorlaştırdığından saldırının sonuçsuz kalmasına sebep olmuştur.

Ethereum Classic Saldırısı

Ethereum Classic, ilk Ethereum ağının orijinal haliydi. Ethereum ağındaki ilk merkeziyetsiz otonom organizasyon (DAO) 2016’da hack’lenmişti ve milyonlarca dolarlık ETH çalınmıştı. Bu olay da Ethereum ağında bir “hard fork” (sert çatallanma) yapılmasına yol açmıştı.

Yeni zincir Ethereum adını alırken, eski zincir “Ethereum Classic” adıyla devam etti ve ETC adını kullandı. Ethereum Classic, bu olaydan sonra birkaç kez Sybil saldırısına maruz kaldı. En kötü saldırı 2020 yılında gerçekleşti ve sybil saldırısı nedir sorusunun cevabını da ilk kez böyle görmüş olduk.

Ethereum Classic ağındaki işlem gücünün (hash gücünün) büyük bir kısmı saldırgan tarafından ele geçirilmişti. Bu sayede, çift harcama (double-spending) adı verilen karmaşık bir saldırı düzenledi. ETC’yi önce kendi kripto cüzdanına, sonrasında ise tekrar geri gönderdi ve bu sırada kripto para borsalarını kullanarak fonları yönlendirdi. Sonuç olarak, saldırgan 5 milyon dolar değerinde ETC çalmayı başardı.

Bu tür saldırıları engellemek için blok zinciri ağları genellikle Proof-of-Work ve Proof-of-Stake gibi konsensüs mekanizmaları kullanır. Örnek verecek olursak Proof-of-Work sisteminde yeni bir blok üretme kapasitesi, sistemin toplam işlem gücüne (bilgisayar gücüne) bağlıdır.

Yani, bir saldırganın bu tür bir saldırıyı gerçekleştirebilmesi için gerekli olan devasa işlem gücüne sahip olması gerekir. Bu da saldırıyı zor ve pahalı bir hale getirir.

Blok Zincirinde Sybil Saldırısını Önleme Yöntemleri

Bir blok zincirinde, sybil saldırıları işleyişi tehlikeye atan sorunlara neden olabilir. Blok zincirleri de üzerinde uzun uzun düşündükten sonra çeşitli koruyucu eylemler geliştirmiştir.

Sybil Saldırısı Nedir? – Sonuç

İngilizce olarak “Sybil attack” şeklinde bilinen Sybil saldırısı, en basit ifadeyle kötü niyetli bir kişinin bir blok zincirinde çok sayıda sahte isim kullandığı bir saldırı türüdür.

Gizliliği ihlal etmeleri, kullanıcıları ağdan engellemeleri ve yüzde 51 saldırısı gerçekleştirmeleri açısından Sybil saldırıları fazlasıyla tehlikelidir. Herkesin bildiği en önemli sybil saldırılarından biri Monero’ya, bir diğeri ise Ethereum Classic’e yapılmıştır.

Blok zincirlerinin çoğu Sybil saldırılarına karşı hassastır. Bir Sybil saldırı başarıla gerçekleştirildiğinde yalnızca gizliliği ihlal etmekle kalmaz, aynı zamanda büyük paraların kaybına da yol açar. Bu sebeple de her blok zinciri ağının olası Sybil saldırılarına karşı hazırlık yapması büyük önem arz eder.

Yukarıda saydığımız önleyici tedbirlerin uygulanması zor olsa olabilir ancak bu tür saldırıları büyük ölçüde azaltabilirler.